Entre el 2015 y el 2016, el Centro Prodh se encontraba documentando y defendiendo el caso de los 43 estudiantes desaparecidos de la Escuela Normal Rural de Ayotzinapa y el de la masacre de Tlatlaya (entre otros), cuando personas colaboradoras comenzaron a recibir mensajes de texto sobre temas de su interés invitándoles a hacer click en un vínculo desconocido. Ante la rareza e insistencia de más mensajes (se ha documentado que fueron más de 70 mensajes de texto los que recibieron las personas involucradas), se solicitó el apoyo de organizaciones expertas en Tecnologías de la Información para analizar los mensajes recibidos. Citizen Lab, el laboratorio interdisciplinario de la escuela Munk de Asuntos Globales de la Universidad de Toronto, en Canadá, confirmó que se trataba de intentos de infección con un malware llamado Pegasus.

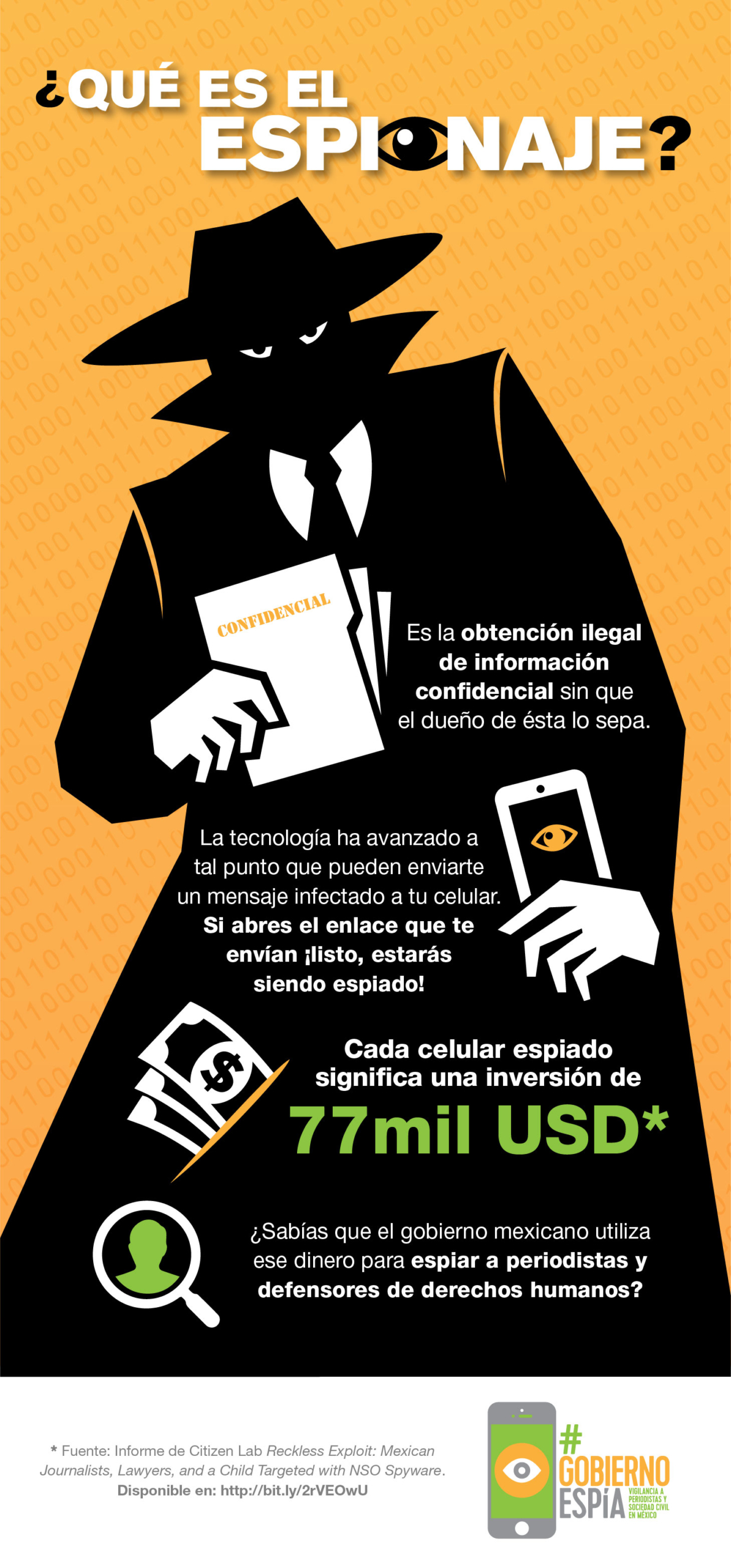

Este malware un programa que, a través de en un enlace disfrazado, acompañado de un mensaje de texto, se descarga e instala en el teléfono, otorgando acceso total a elementos del teléfono como la cámara, el micrófono, archivos y conversaciones del usuario, convirtiendo el teléfono infectado en un dispositivo de espionaje. Investigaciones periodísticas y de las organizaciones en el tema, verificaron que autoridades mexicanas como la Secretaría de la Defensa Nacional (SEDENA), el entonces Centro de Investigación y Seguridad Nacional (CISEN), y la entonces Procuraduría General de la República (PGR) mediante la Agencia de Investigación Criminal (AIC), habían comprado este software.

En México se reveló el uso de Pegasus en contra de defensores y periodistas. El 19 de junio de 2017 las organizaciones ARTICLE 19 Oficina para México y Centroamérica, R3D: Red en Defensa de los Derechos Digitales; y Social TIC), junto con los reportes del laboratorio Citizen Lab, revelaban que entre enero de 2015 y julio de 2016, se habían enviado mensajes de texto con vínculos hacia la infraestructura de Pegasus a 12 periodistas y defensores de derechos humanos en México, entre ellos, el equipo de Aristegui Noticias, integrantes del Poder del Consumidor, de Mexicanos contra la Corrupción y la Impunidad (MCCI), del Instituto Mexicano para la Competitividad, A.C. (IMCO), así como tres integrantes del Centro de Derechos Humanos Miguel Agustín Pro Juárez (Centro Prodh) y posteriormente a integrantes del Grupo Interdisciplinario de Expertos Independientes (GIEI) del caso Ayotzinapa. En marzo de 2019 se tenía registro de al menos 25 casos de espionaje en México.

Actualmente, la infección con Pegasus no requiere dar clic en ningún enlace, sino que se introduce directamente al celular aprovechándose de alguna vulnerabilidad del sistema operativo o alguna aplicación del dispositivo (zero click exploit). Ello hace aún más fácil para el malware acceder al dispositivo que busca infectar, y para la persona objeto del espionaje, más difícil saber que su información y comunicaciones han quedado vulneradas.

En octubre de 2022, la R3D, Artículo 19 y Social Tic dieron a conocer información proveniente de Citizen Lab que confirmó el espionaje realizado durante 2020 a dos periodistas y un defensor de derechos humanos.

Informe #GobiernoEspía

Actualmente, la infección con Pegasus no requiere dar clic en ningún enlace, sino que se introduce directamente al celular aprovechándose de alguna vulnerabilidad del sistema operativo o alguna aplicación del dispositivo (zero click exploit). Ello hace aún más fácil para el malware acceder al dispositivo que busca infectar, y para la persona objeto del espionaje, más difícil saber que su información y comunicaciones han quedado vulneradas.

En octubre de 2022, la R3D, Artículo 19 y Social Tic dieron a conocer información proveniente de Citizen Lab que confirmó el espionaje realizado durante 2020 a dos periodistas y un defensor de derechos humanos.